Microsoft’un yeni nesil işletim sistemi olacak olan Windows Server vNext ile gelen yenilikleri incelemeye devam ediyoruz. Şu ana kadar aşağıdaki makalelerimizde Windows Server 2016 ile gelen yenilikleri sizlerle paylaşmıştık:

Windows Server vNext 2016 Technical Preview 2 Yenilikleri – Bölüm1

Windows Server vNext 2016 Technical Preview 2 Yenilikleri – Bölüm2

Windows Server 2016 TP2 DNS Politikaları – Bölüm 1

Windows Server 2016 TP2 DNS Politikaları – Bölüm 2

Yukarıda linklerini verdiğimiz makalelerimizde de belirttiğimiz gibi Windows Server vNext geliştirme süreci devam ediyor. Ürünün 2016 yılı içerisinde piyasaya çıkacağını tahmin ediyoruz. Mayıs ayı içerisinde “Windows Server Technical Preview 2” sürümü yayınlandı. Yine Mayıs ayı içerisinde ürünün resmi adının da Windows Server 2016 olacağı duyuruldu. Windows Server 2016 Technical Preview 2 ISO ya da VHD dosyasını aşağıdaki adresten indirerek testlerinize başlayabilirsiniz:

https://www.microsoft.com/en-us/evalcenter/evaluate-windows-server-technical-preview

Üç bölümden oluşan bu makale serimizde de sizlerle Windows Server 2016 ile gelen yeniliklerden en önemlisi olan ve bulut altyapılarını çok daha güçlendirecek yeni Windows Server sürümü kod adı “Tuva” olan “Windows Server Nano’yu” inceliyoruz. Bu ilk bölümde Windows Server Nano’ya giriş yapıp, genel mimari özellikler ve diğer sürümlere göre avantajlarını inceliyoruz. Makalemizin ikinci ve üçüncü bölümünde de Nano Server kurulumu, yapılandırması ve yönetimi konularını detaylandıracağız.

Yeni İşletim Sistemi Dağıtımı : Windows Server Nano

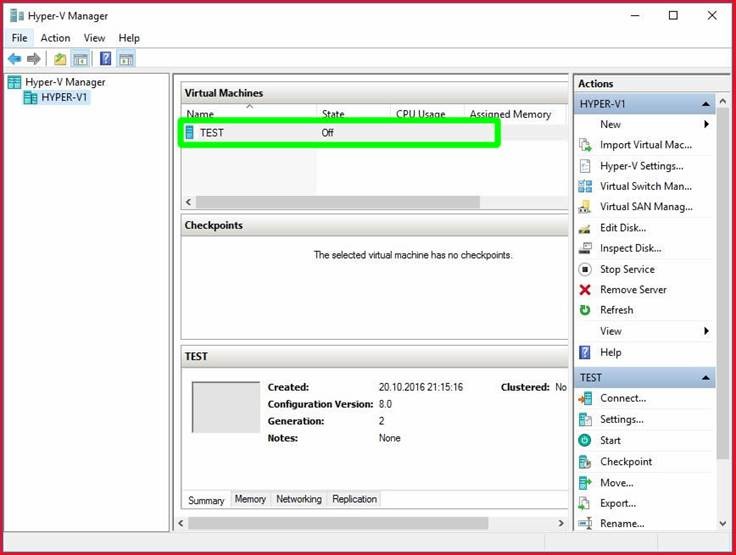

Windows Server vNext ile yeni bir işletim sistemi kurulum seçeneği geliyor : Windows Server Nano. Şu an için Windows Server Technical Preview 2 sürümü üzerinde henüz bu seçenek yok. Bundan sonraki çıkacak sürümde gelmesini bekliyoruz.

Windows Server Nano, üzerinde servisleri çalıştırma amacına yönelik, tamamen uzaktan yönetim mimarisine göre tasarlanmış yeni nesil Windows Server sürümüdür. Windows Server Nano, Windows Server işletim sisteminin 64-bit mimaride çalışan, komut satırı tabanlı bir dağıtım. Windows Server 2012 R2 ya da Windows Server 2012 R2 Core’dan farkı konsol arayüzünün olmadığı, mikro servisler için tasarlanmış yeni bir dağıtım.

Windows Server mühendislerinin deyimi ile Nano Server, “Windows NT 3.5’den bu yana en önemli değişiklik” olarak görülüyor.

Windows Server Core sürüme göre işletim sistemi çekirdeği ya da bir diğer ifade ile disk yüzeyinde kapladığı alan daha da küçültülmüş bir sürüm. Windows Server 2012 R2 Core sürümü için kapladığı alan 4 GB iken, Windows Server Nano için bu değer 0.4 GB boyutunda.

Windows Server ve Windows Server Nano karşılaştırıldığında elde edilen sonuçlar:

Yüzde 93 daha küçük VHD boyutu

Yüzde 92 daha az kritik güncelleme gereksinimi

Yüzde 80 daha az yeniden başlatma gereksinimi

Yaklaşık 1 TB RAM’e sahip Nano Server üzerinde 1000 Nano Server sanal sunucu (VM) koşturma deneyimi

Server Core sürümünün yirmide bir (1/20) boyutunda. 8.3 GB boyutundaki Server Core 410 MB’a iniyor!

Server Core ile 300 sn. olan kurulum zamanı 40 sn.’ye düşüyor.

Not : Bu rakamlar yapılacak yeni optimizasyonlarla RTM sürümünde daha da aşağıya düşebilir.

Bu kazanımlar aşağıdaki aksiyonlarla sağlanmış durumda:

Nano Server üzerinde Grafik arayüzü bileşenleri kaldırılmış

Nano Server üzerinde 32-bit desteği (WOW64) kaldırılmış

Nano Server üzerinde MSI ve Server Core bileşenlerinden çoğu kaldırılmış

Nano Server’ın yerel konsol oturumu açma desteği yok

Nano Server’a uzak masaüstü oturum açma desteği yok

Nano Server üzerinde .NET Framework’ün refactor edilmiş hali olan .NET Core bileşeni geliyor. Bu .NET Core içerisinde de CoreCLR runtime temel bileşeni ile geliyor.

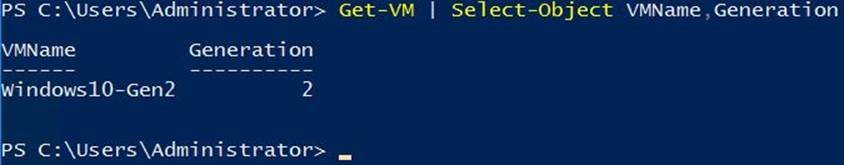

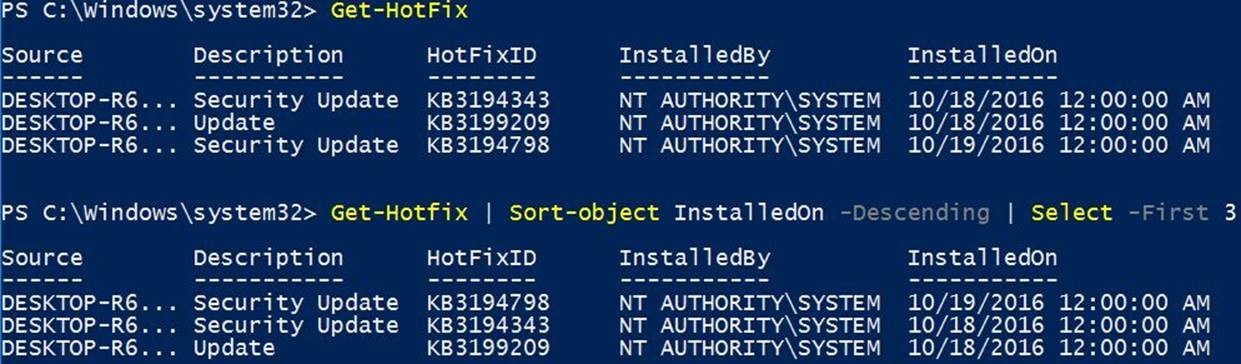

Nano Server üzerinde Core PowerShell bileşeni geliyor. Core PowerShell de PowerShell’in CoreCLR üzerinde çalışacak şekilde refactor edilmiş hali. Tam olarak PowerShell kod uyumluluğunu destekliyor. PowerShell Remoting ile uzak bağlantıda Invoke-Command, New-PSSession, Enter-PSSession gibi cmdletler tamamen destekleniyor. Core Engine bileşenlerinin çoğu destekleniyor. İlk başlangıçta cmdlet sayısı sınırlı. Zaman içerisinde cmdletler de zenginleşiyor olacak.

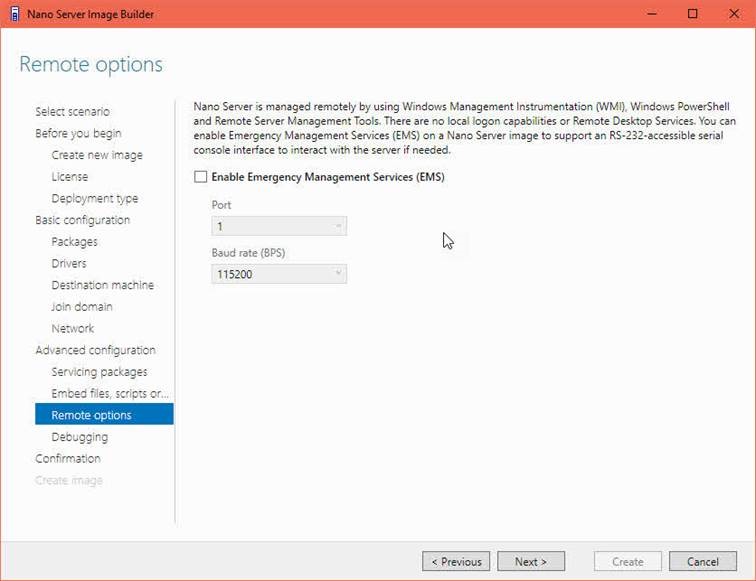

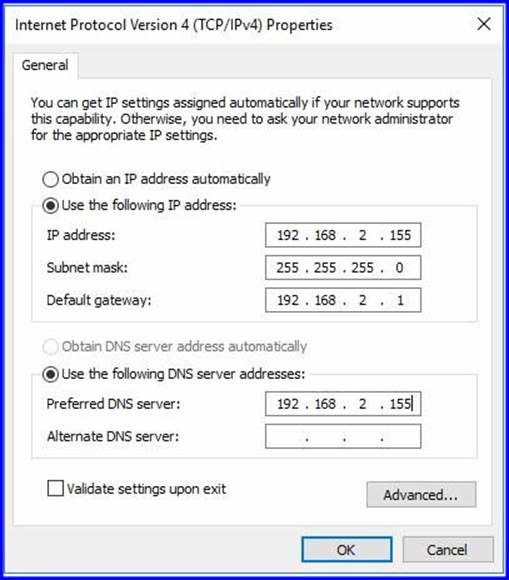

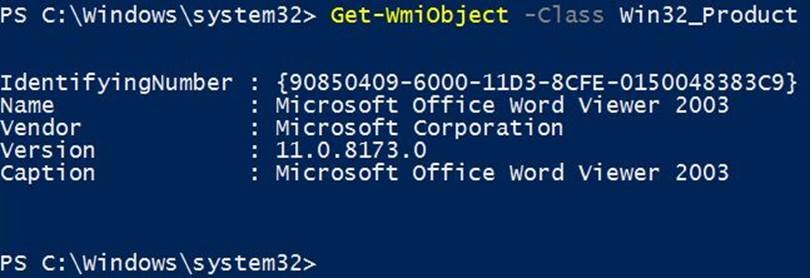

Nano Server yönetimi tamamen uzaktan Server Manager vb. yönetim konsolları, PowerShell ya da WMI ile sağlanıyor.

Nano Server uzaktan yönetimi için Microsoft tarafından özel olarak tasarlanmış yeni nesil web-tabanlı yönetim konsolu geliyor. Bu konsol uzaktan yönetimi yapacak Windows Server 2016 üzerinde çalışıyor olacak. Bu yeni nesil konsol ile sadece Nano Server değil Core ve GUI tabanlı Windows Server işletim sistemlerinde çalışan sunucular da yönetilebiliyor olacak. Bu konsol içerisinden yönetilebilecek bileşenlerden bazıları:

Task Manager

Registry Editor

Event Viewer

Device Manager

Sconfig

Control Panel

File Explorer

Performance Monitor

Disk Management

Users/Groups Manager

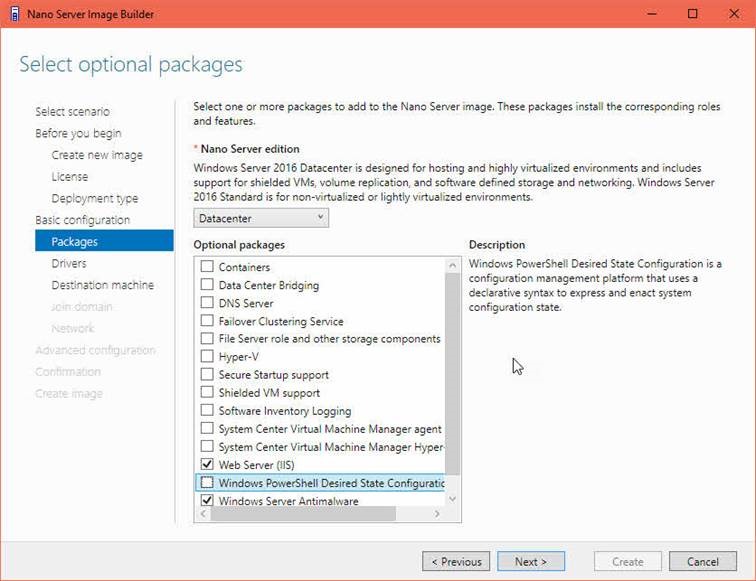

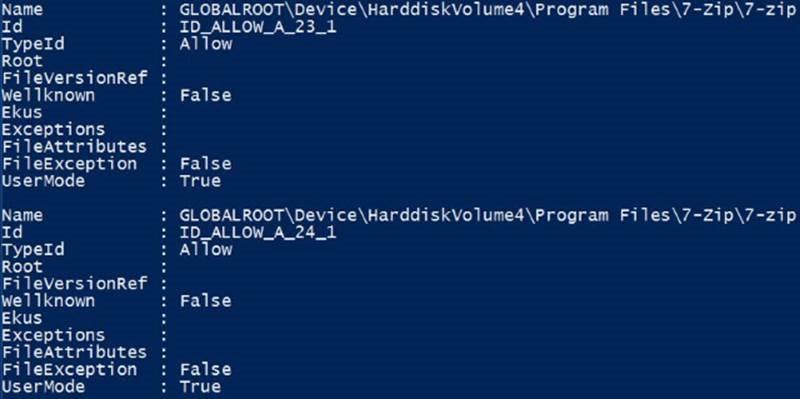

Nano Server’a sonradan isteğe bağlı Windows Rol ya da feature DISM (Deployment Image Servicing and Management) aracı kullanılarak eklenebiliyor. Fakat bu rol ya da feature’lara ait binary’ler işletim sistemi üzerinde mevcut değil.

Nano Server sistemlerinin yönetimi, kontrol ve izlemesi için PowerShell Desired State Configuration bileşeni kullanılıyor.

Nano Server üzerinde geleneksel Windows uygulamaları şu an için desteklenmiyor ve gelecekte de desteklenmeyeceği belirtiliyor. Çıkış amacı altyapı servisleri için (Hyper-V, File Server, Clustering, Web Server vb.) tasarlanmıştır.

Nano Server ile C#, Java, Node.js, Python, MySQL, OpenSSL, Ruby (2.1.5), SQLite, Nginx gibi uygulama dilleri ve runtime platformları da desteklenmektedir.

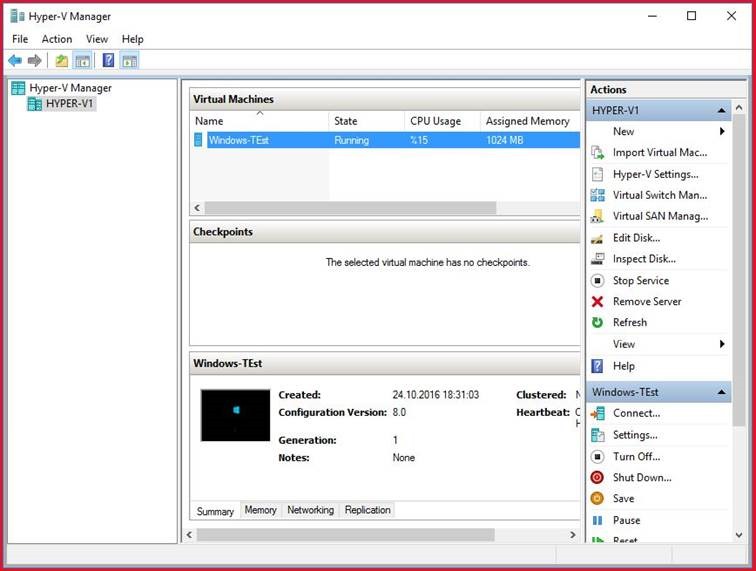

Nano Server fiziksel, sanal, Windows Server container ya da Hyper-V Container platformalarında destekleniyor.

Nano Server, uzaktan dosya transferi, uzaktan script çalıştırma, Visual Studio vb. araçlarla uzaktan hata giderme (debugging) operasyonlarını da destekliyor.

Windows Nano Server, Core Edition’da olduğu gibi Windows işletim sisteminin kurulum seçeneği olarak gelecek.

Nano Server özellikle uzun yılların birikimi, müşteri talepleri ve bulut teknolojilerinin geldiği nokta ile ön görülen yol haritası da göz önünde bulundurularak aşağıdaki ihtiyaçlara cevap verecek şekilde geliştiriliyor:

Mümkün olan en minimum seviyede yama ve yeniden başlatma ihtiyacı

İşletim sistemi imajlarında çok daha küçük boyutlar

İşletim sistemi hazırlanması ve provizyonlama sürecinde mümkün olan en az kaynak kullanımı (özellikle bulut mimarisine hizmet veren sunucular için)

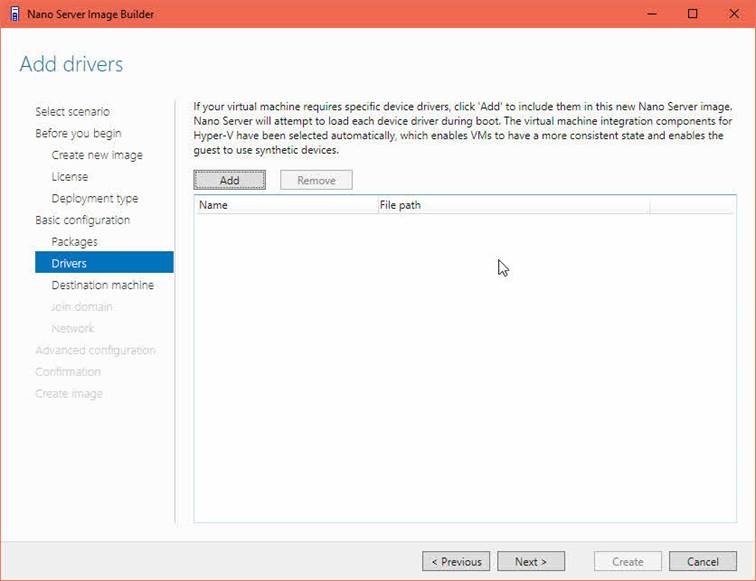

Windows Server sürücü desteği Nano server için de geliyor.

İşletim sistemi provizyonlama süresinin daha da azaltılması

Sunucu rolleri ve isteğe bağlı feature’ların Nano Server dışına çıkartılması

Yerel yönetim araçları yerine web tabanlı grafiksel yönetim araçları (Azure Portal benzeri)

Nano Server üzerinde gelen rol ve feature’lar : Hyper-V, Clustering, Storage rolleri, Core CLR, ASP.NET vNext, PaaSv2 ve Container’lar.

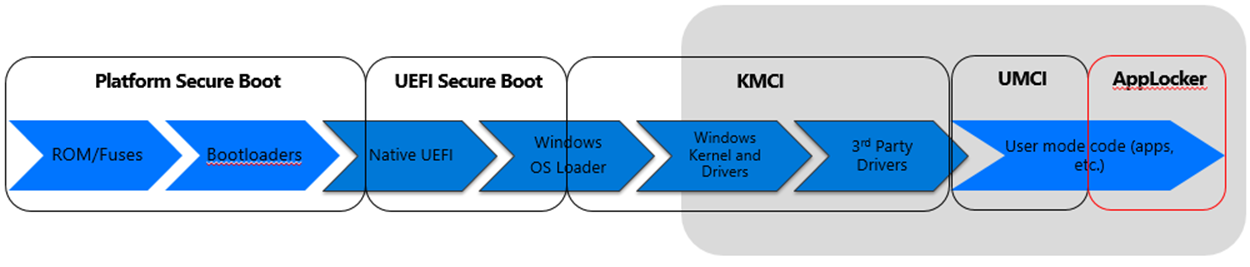

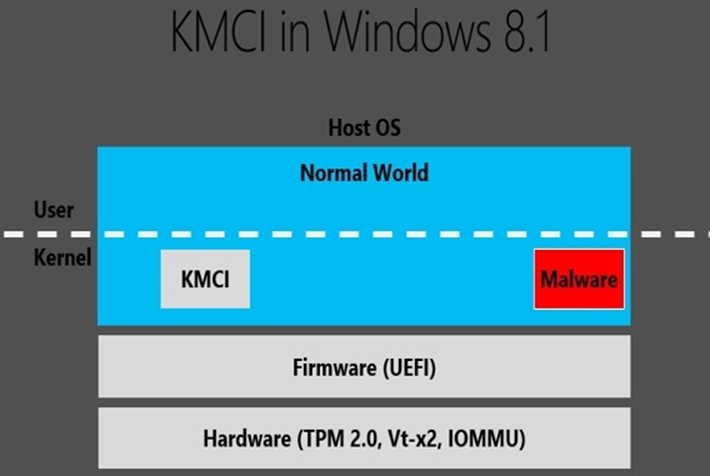

Nano server üzerinde yerleşik olarak Antimalware koruması geliyor.

Windows Nano Server gelecek kuşak bulut altyapı ve uygulamalarının üzerine inşa edileceği önemli bir sürüm. Güçlü altyapısı ile hem modern bulut altyapılarını güçlendirecek özellikleri barındırması hem de bulut tabanlı uygulamalar için optimize edilmiş olması Windows Nano Server’ı öne çıkaran yenilikler.

Windows Server 2012 ve sonrasında Windows Server Core ve Windows Server GUI modları arasında dönüşüm ya da geçiş feature ekleme ya da kaldırma ile mümkün olabiliyordu. Fakat aynı durumunda Nano Server için olmayacak. Nano Server rol ya da feature desteği şu an için sınırlı sayıda. Core Edition ya da GUI sürümler üzerinde desteklenen belli bir kısmı zaman içerisinde de destekleniyor olacak.

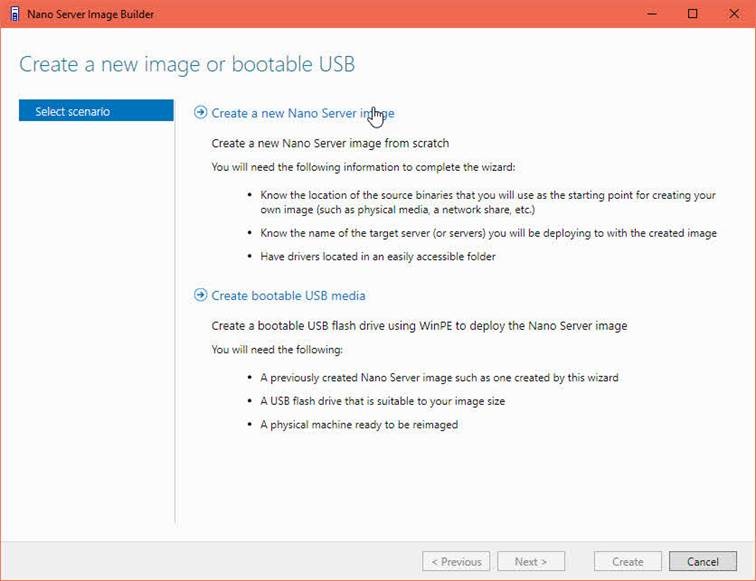

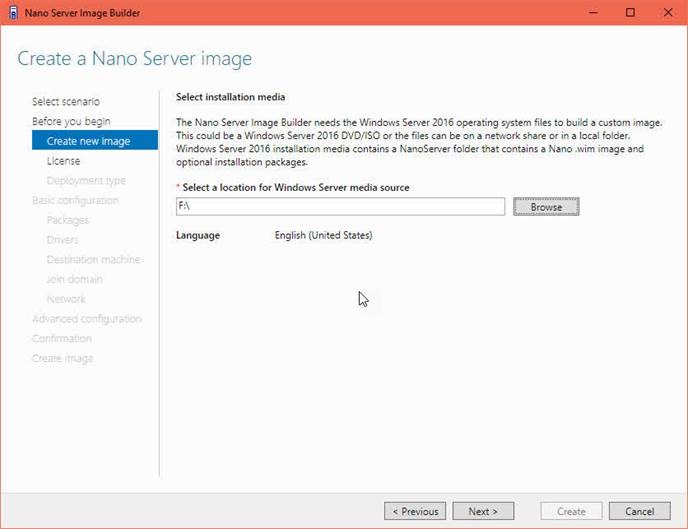

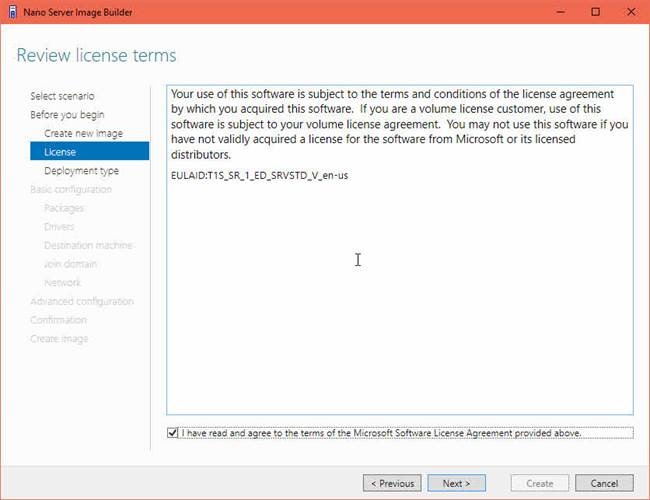

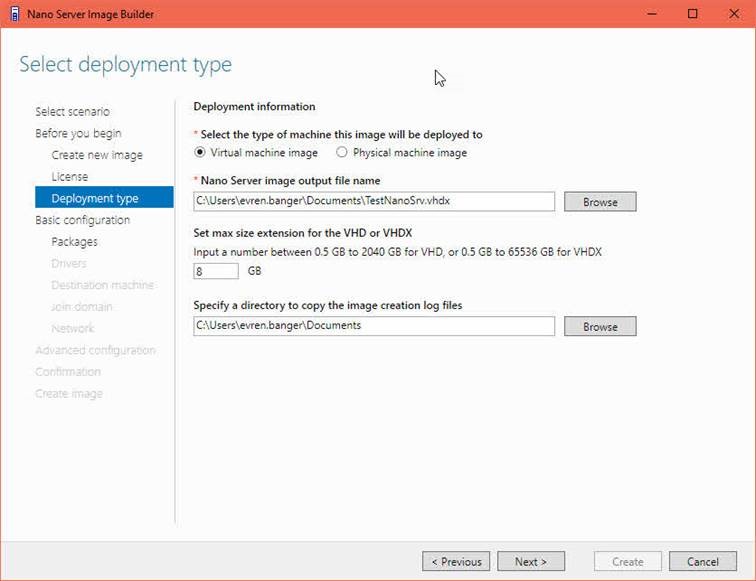

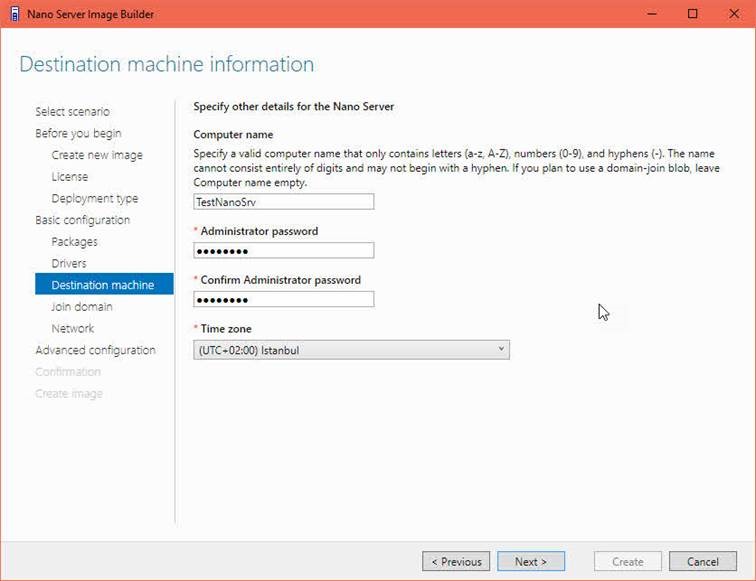

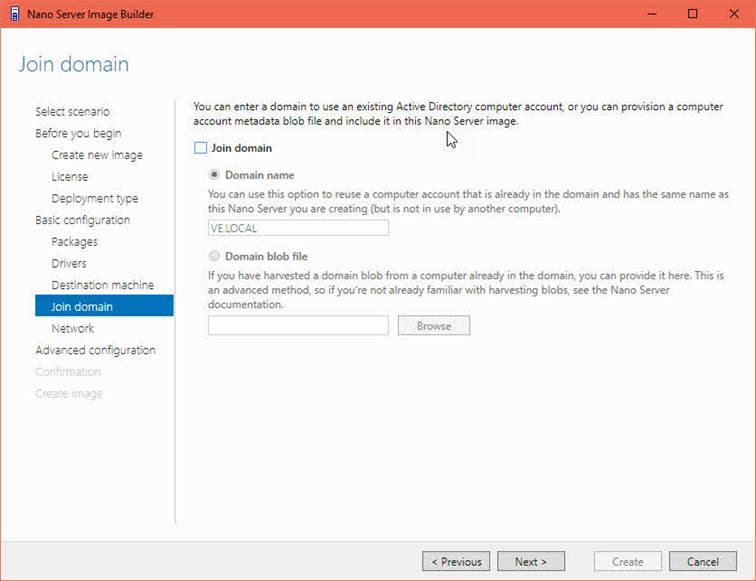

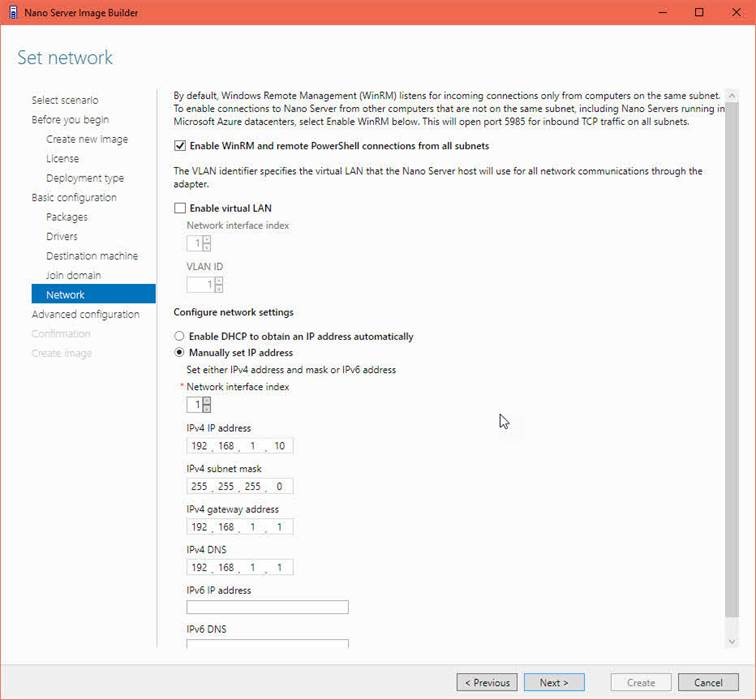

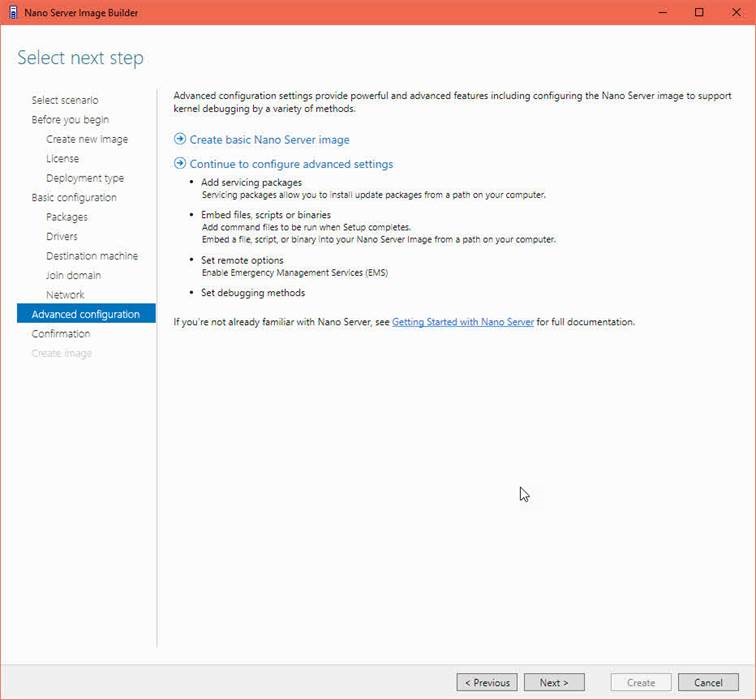

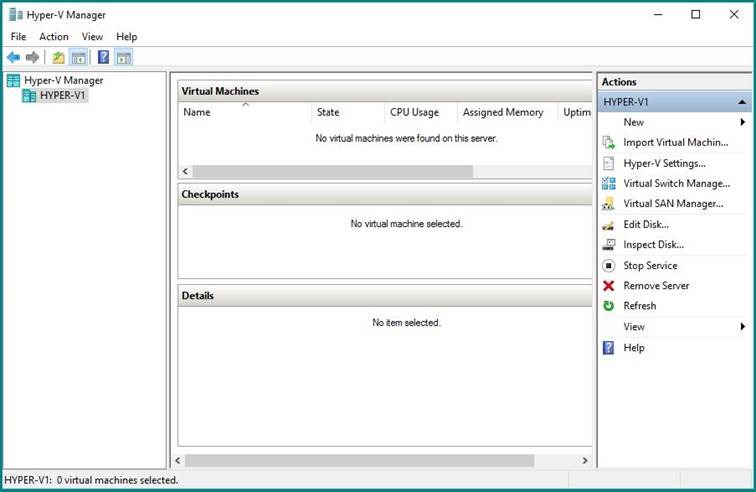

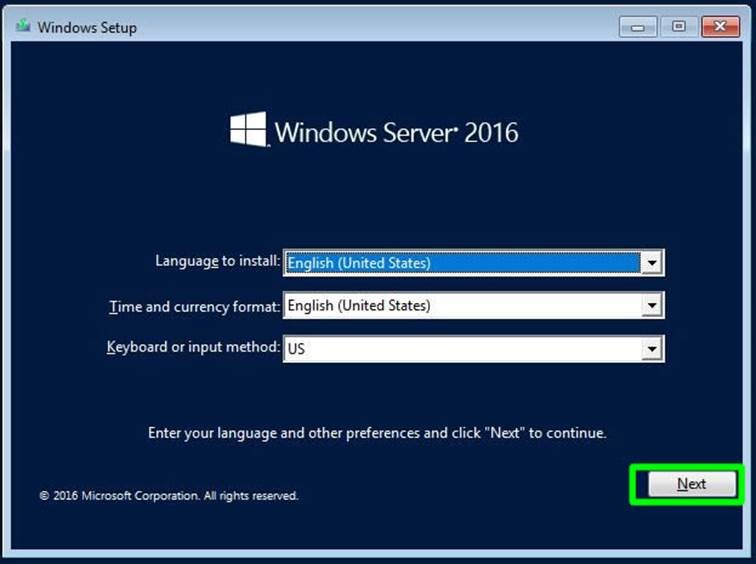

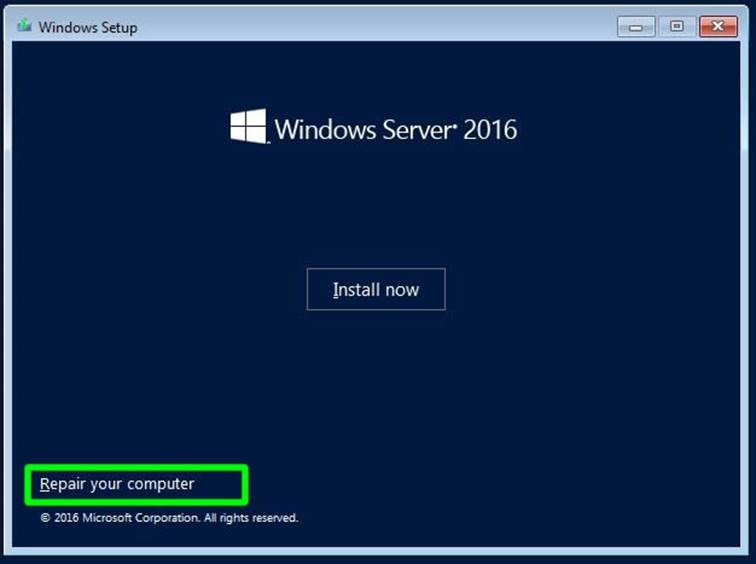

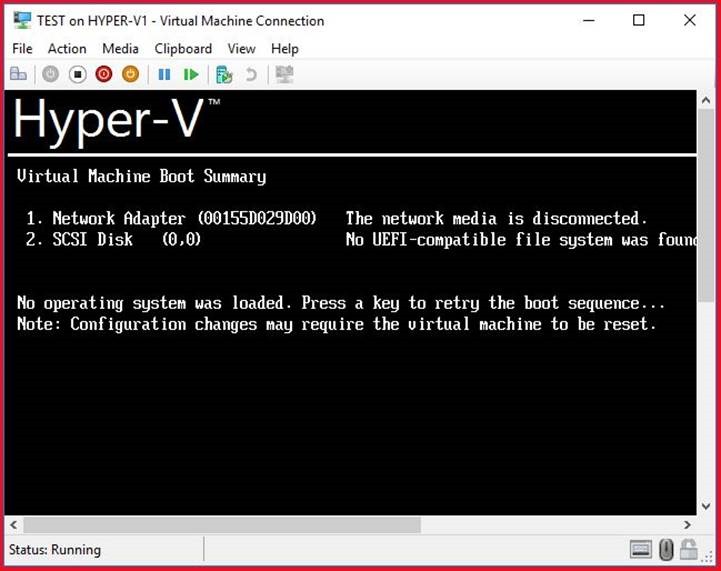

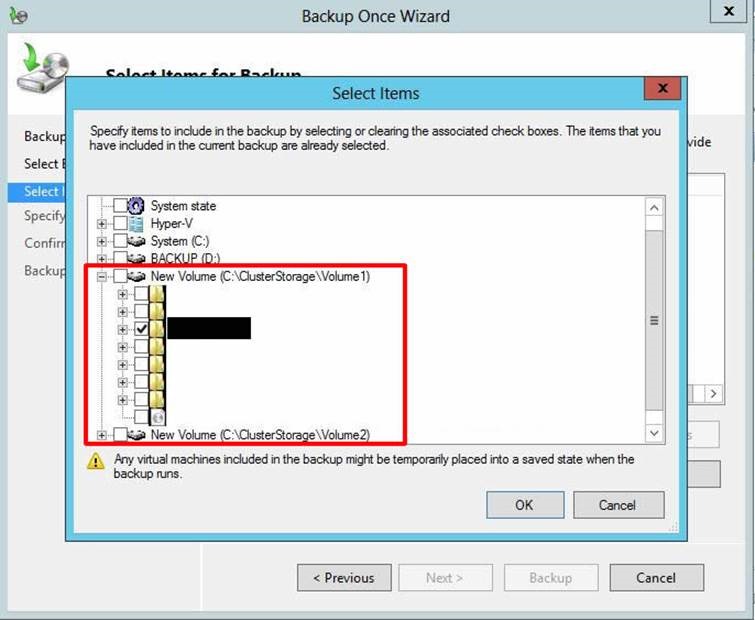

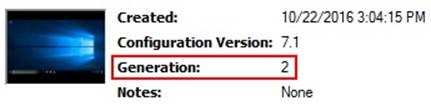

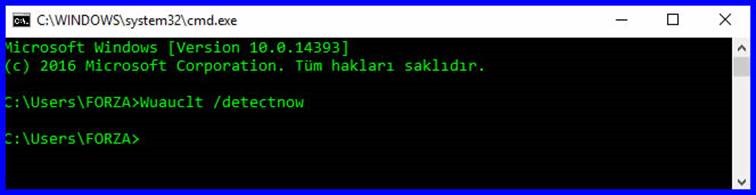

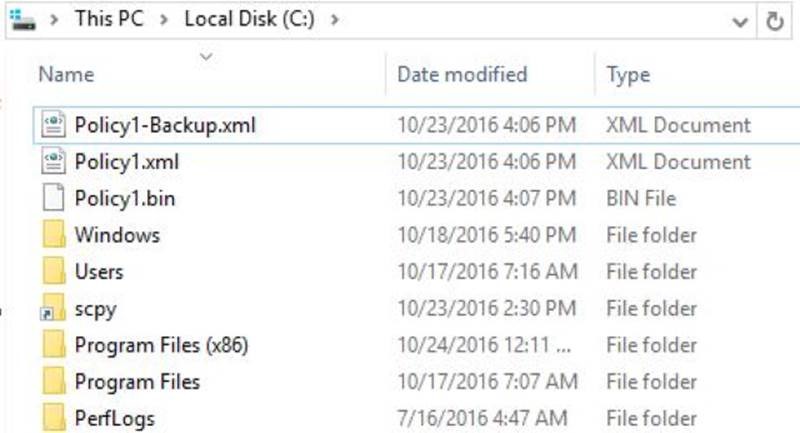

Nano Server, şu anki Windows Server Technical Preview 2 sürümünde kurulum ekranında henüz bir seçenek olarak gelmiyor. Bunun sebebi de Nano Server işletim sistemi imajının sürücülerle özelleştirilme gereksinimidir. İleriki TP sürümlerinde ya da RTM sürümünde kurulum seçeneklerinden bir tanesi olacak. Fakat şu an için işletim sistemi medyası içerisinde NanoServer klasörü altında .wim imajı geliyor. Bunu kullanarak Nano Server işletim sistemi imajı hazırlanabilir.

Makelemizin ikinci bölümünde adım adım bunu gerçekleştiriyor olacağız.

Nano Server İstatistik Sonuçları:

Yama ve Servis Kalitesinde Açık Ara Önde:

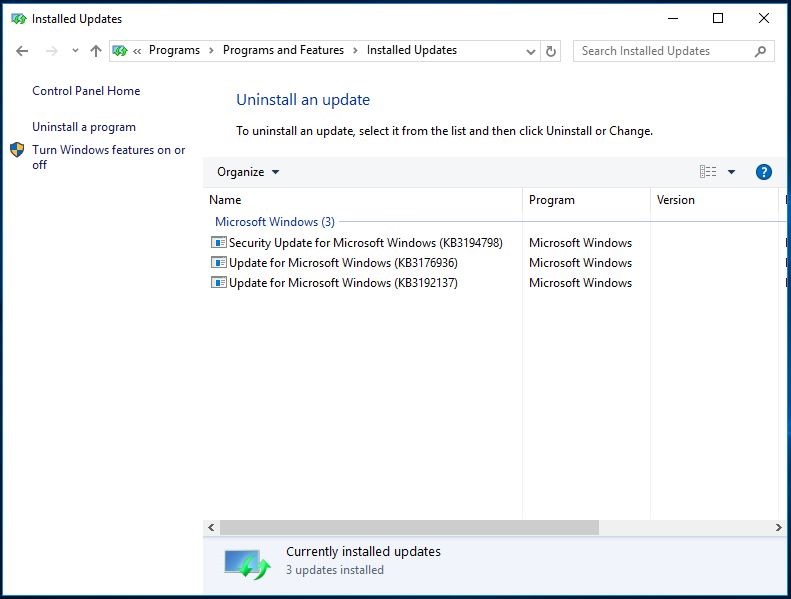

Aşağıdaki grafiklerde de görüldüğü gibi 2014 yılı içerisinde “Important” kategorisinde Windows Server Full GUI sürümü için 26, Core sürümü için 23 güncelleme yayınlanırken, eğer Nano Server kullanıyor olsaydık bu rakam 9’a iniyor. Yine “Critical” kategorisinde Windows Server Full GUI sürümü için 23, Core sürümü için 8 güncelleme yayınlanırken, eğer Nano Server kullanıyor olsaydık bu rakam 2’e iniyor. Bu güncellemeler sonrasında da yeniden başlatma ihtiyacı rakamlarına baktığımızda Windows Server Full GUI sürümü için 11, Core sürümü için 6, eğer Nano Server kullanıyor olsaydık da 3 kez sistemi yeniden başlatıyor olacaktık.

Dolayısıyla Nano Server daha az güncelleme gereksinimi ile çok daha minimum seviyede yeniden başlatma ihtiyacı ile yüksek oranda hizmet servis kalitesine sahip.

Çok Daha Güvenli:

Yine aşağıdaki grafiklerde de görüldüğü gibi Windows Server Core sürümü açılış sürecinde 98 adet sürücü yüklerken, eğer Nano Server kullanıyor olsaydık bu rakam 73’e iniyor. Yine Server Core sürümü üzerinde çalışan servis sayısı 46 iken, Nano Server kullanıyor olsaydık bu rakam 22’ye iniyor. Server Core sürümü üzerindeki açık port sayısı 31 iken, Nano Server ile bu rakam da 12’ye kadar düşüyor.

Bu rakamlar da gösteriyor ki, Nano Server çok daha hızlı ve performanslı bir çalışma mimarisine sahip, gereksiz tüm servislerin minimal seviyede işletildiği, sadece çalıştırdığınız rollerin ihtiyacı olan servislerin koşturulduğu, güvenlik olarak da gereksiz tüm erişim portlarının kaldırıldığı ve çok daha güvenli bir mimaride gelen yeni bir sürüm.

Kaynak Utilizasyonunda Daha Verimli:

Kaynak kullanımı açısından elde edilen aşağıdaki istatik rapolarına göre de Server Core sürümü üzerinde çalışan Process sayısı 26 iken Nano Server ile bu rakam 21’e düşmüş. Açılışta Server Core tarafından yapılan IO miktarı 255MB iken, Nano Server ile bu rakam 150 MB’a düşürülmüş. Server Core üzerinde kernel memory kullanımı 139 MB iken, Nano Server ile bu değer de 61 MB’a inmiş.

Kurulum ve Yaygınlaştırmada Muhteşem Sonuçlar:

Şu ana kadar incelediğimiz Nano Server işletme sürecindeki tüm istatistiki raporlara paralel kurulum sürecindeki rakamlar da net olarak Nano Server’ın gücünü ve farkını ortaya koyuyor.

Server Core için 300 sn. olan kurulum süresi, Nano Server ile 40 sn.’ye yani yaklaşık 7.5 katına indirgenmiş durumda. Disk üzerinde kapladığı alan bakımından Server Core 4.84 GB iken, Nano Server 400MB’a yakın bir değer, yani 10 katında da aşağıda bir disk alanı kullanımı söz konusu. Sanal sunucu (VM) olarak disk kullanım boyutlarını karşılaştırdığımızda da Server Core için elde edilen değer 6.3 GB iken Nano Server için bu rakam sadece 410 MB. Disk alanı kullanımında da Nano Server açık ara önde ve müşterinin beklentilerine cevap verecek boyutlarda.

Bütün bu rakamlar gösteriyor ki, Nano Server için önemli derecede mühendislik çalışmaları yapılmış, işletim sistemi kaynak tüketimi yönüyle minimal seviyelere indirgenmiş buna karşın hızlı başlama süreci, artırılmış güvenlik, daha az güncelleme gereksinimleri vb. değerlerle özellikle sanallaştırma ve bulut mimarileri için önemli bir süreci başlatacağı gözüküyor.

ÖZETLE :

Üç bölümden oluşan bu makale serimizde de sizlerle Windows Server 2016 ile gelen yeniliklerden en önemlisi olan ve bulut altyapılarını çok daha güçlendirecek yeni Windows Server sürümü olacak olan “Windows Server Nano’yu” inceliyoruz. İlk bölümde Windows Server Nano’ya giriş yapıp, genel mimari özellikler ve diğer sürümlere göre avantajlarını inceledik. Makalemizin ikinci bölümünde de Nano Server kurulumu, üçüncü bölümde de yapılandırması ve yönetimi konularını detaylandıracağız.Makalemizin ikinci bölümünde görüşmek üzere esenkalın.

Mesut ALADAĞ.

Microsoft MVP, MCT, P-TSP

www.cozumpark.com | www.mesutaladag.com