Microsoft’un yeni nesil işletim sistemi olacak olan Windows Server vNext ile gelen yenilikleri incelemeye devam ediyoruz. Makalemizin ilk bölümünde özellikle Active Directory Domain Service için gelen yenilikleri incelemiştik. Bu bölümde diğer özellikleri incelemeye devam edeceğiz.

İlk makalemizde de belirttiğimiz gibi Windows Server vNext geliştirme süreci devam ediyor. Ürünün 2016 yılı içerisinde piyasaya çıkacağını tahmin ediyoruz. Geçen günlerde geliştirme sürecinde “Windows Server Technical Preview 2” sürümü yayınlandı. Windows Server 2016 Technical Preview 2 ISO ya da VHD dosyasını aşağıdaki adresten indirerek testlerinize başlayabilirsiniz:

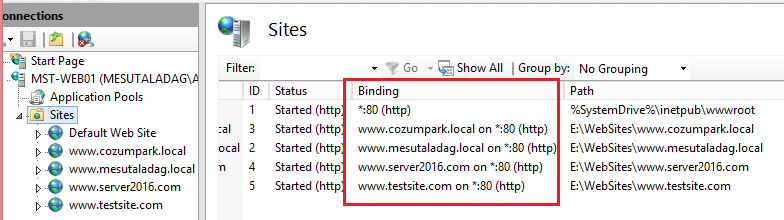

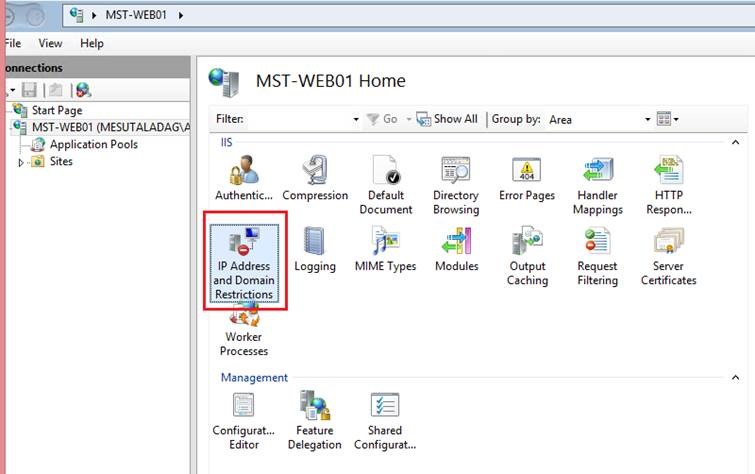

https://www.microsoft.com/en-us/evalcenter/evaluate-windows-server-technical-preview

Hyper-V Dünyasında Neler Geliyor?

Windows Server Technical Preview 2 Hyper-V rolünde gelen yenilikleri sıralayacak olursak:

· Hyper-V Cluster Upgrade Yenilikleri

· Storage quality of service (QoS)

· Sanal Sunucular İçin Konfigürasyon Versiyonu

· Yeni Nesil Sanal Sunucu Konfigürasyonu Dosya Formatı

· Yeni Nesil Snapshot Özelliği : Production Checkpoint

· Hyper-V Manager Aracında Yenilikler

· Windows Update Üzerinden Integration Service Dağıtımı

· Kesintisiz NIC ve Memory Ekleme/Çıkarma

· Linux Secure Boot

· Connected Standby Uyumluluğu

Hyper-V Cluster Upgrade Yenilikleri : Mevcut yapıda çalışan bir Windows Server 2012 R2 Hyper-V Cluster yapısına Windows Server Technical Preview 2 Hyper-V sunucusunu dahil edebilme desteği geliyor. Bundan önceki sürümlerde Hyper-V yükseltme projelerinde yeni versiyonla yeni bir cluster yapısı kurup, eski versiyondaki iş yüklerini bu yeni Hyper-V Cluster yapısına taşıyorduk. Windows Server Technical Preview 2 Hyper-V sunucular ile beraber artık yeni bir cluster kurmaya gerek kalmadan mevcut Windows Server 2012 R2 cluster yapısına “Node” olarak ilave edip geçişi gerçekleştiriyoruz. İlk etapta Cluster yapısı Windows Server 2012 R2 Cluster fonksiyonel seviyesinde çalışmaya devam edecek. Ve bu yapıda sanal sunucular Windows Server 2012 R2 ve Windows Server Technical Preview 2 arasından live migration vb. operasyonları destekleniyor. Tüm Hyper-V sunucular Windows Server Technical Preview 2 versiyonuna geçiş yapıldıktan sonra Cluster fonksiyonel seviyesini Windows Server Technical Preview 2’ye yükseltiyoruz. Bu yükseltme operasyonunu PowerShell komut satırından Update-ClusterFunctionalLevel cmdlet ile gerçekleştiriyoruz. Bu yükseltme sonrası Windows Server Technical Preview 2 Hyper-V ile gelen yenilikleri kullanabiliyor olacaksınız. Bu yükseltme yapılmadan Hyper-V tarafında gelen yenilikler aktif olmayacaktır. Windows Server 2012 R2 cluster fonksiyonel seviyesinde çalışan yapıda cluster, Hyper-V sunucular ve sanal sistemlerin yönetimi Windows Server Technical Preview 2 ya da Windows 10 Technical Preview sistemlerinden yapılabiliyor. Cluster fonkssiyonel seviyesi Windows Server Technical Preview 2’ye yükseltilmeden sanal makine konfigürasyon versiyonlarının da yükseltilmesi desteklenmiyor. Yükseltme sonrasında yine PowerShell komut satırından Update-VmConfigurationVersion cmdlet ile makine konfigürasyon versiyonlarının yükseltilmesini gerçekleştirebilirsiniz.

ÖNEMLİ NOT : Cluster fonksiyonel seviyesi Windows Server Technical Preview 2 yükseltildikten sonra tekrar Windows Server 2012 R2 fonksiyonel seviyesine geri dönüş desteklenmiyor. Windows Server Technical Preview 2 Cluster fonksiyonel seviyesine yükseltilen bir Hyper-V cluster yapısına artık Windows Server 2012 R2 Hyper-V sunucu eklenmesi desteklenmez.

Storage quality of service (QoS) : Windows Server Technical Preview 2 Hyper-V ile beraber Scale-Out File Server (SOFS) üzerine kurulu Hyper-V cluster mimarilerinde sanal diskler için storage QoS(Quality of Services) politikaları uygulama desteği de geliyor. Böylece storage performansı belirlenen politikalara göre otomatik olarak davranış gösteriyor.

Sanal Sunucular İçin Konfigürasyon Versiyonu : Windows Server 2012 R2 Hyper-V sunucular üzerinde çalışan bir sanal sunucuyu Windows Server Technical Preview 2 Hyper-V sunucu üzerine taşıdığınızda ya da import ettiğinizde sanal sunucunun konfigürasyon dosyası otomatik olarak güncellenmiyor. Böylece yeni versiyon üzerinde oluşabilecek olumsuz durumlarda ya da üzerinde çalışan bir uygulamadan dolayı desteklenmeme gibi sorunlarda tekrar Windows Server 2012 R2 üzerine geri alabiliyor durumdayız. Fakat yukarıda bahsettiğimiz cluster fonksiyonel seviyesinde olduğu gibi sanal sunucuların konfigürasyon versiyonunu da Windows Server Technical Preview yükseltmeden yeni gelen sanal sunucu özelliklerini kullanamıyor durumdayız. Bir diğer deyişle sanal sunucunun konfigürasyon versiyonu o sanal sunucunun hangi Hyper-V versiyonundaki sunucularla uyumlu olduğunu gösterir. Sanal sunucu konfigürasyon versiyonunu manuel olarak yükseltiyoruz. Windows Server 2012 R2 uyumlu sanal sunucuların konfigürasyon versiyonu “5”’dir. Bu sanal sunucular hem Windows Server 2012 R2 hem de Windows Server Technical Preview 2 Hyper-V üzerinde çalışabilir. Sanal sunucu konfigürasyon versiyonu “6” ya yükselttikten sonra bu sanal sunucuların Windows Server 2012 R2 üzerinde çalışması desteklenmemektedir.

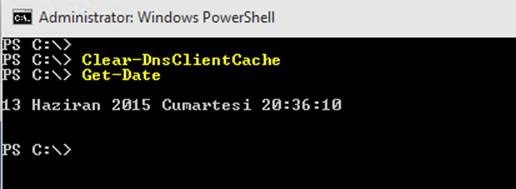

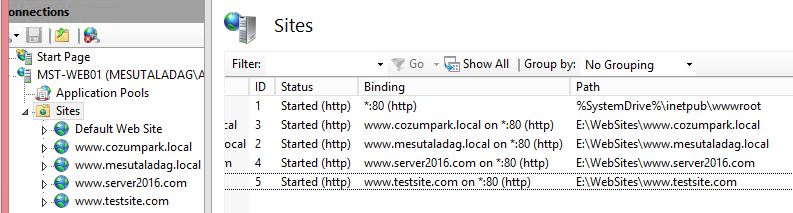

Mevcut durumda çalışan sanal sunucuların versiyon bilgisi için aşağıdaki gibi PowerShell komut satırından Get-VM cmdlet kullanarak Version özelliğinden elde edebilirsiniz.

![clip_image002 clip_image002]()

Mevcut durumda çalışan sanal sunucuların versiyon yükseltmesi için de yine PowerShell komut satırından Update-VmConfigurationVersion cmdlet kullanıyoruz. Gördüğünüz gibi Windows Server Technical Preview ile PowerShell cmdletler daha renkli J Ve bu komutun kategorisine göre otomatik gelen bir özellik.

![clip_image004 clip_image004]()

ÖNEMLİ NOT : Sanal sunucuların versiyon yükseltmesi sonrasında aşağıdaki durumlarla karşılaşacaksınız:

· Bu sanal sunucular artık Windows Server 2012 R2 Hyper-V sunuculara taşınamazlar.

· Konfigürasyon versiyonu yükseltilen sanal sunucuların versiyonu 6’dan tekrar 5’e çekilemez.

· Sanal sunucuların konfigürasyon versiyonunun yükseltilebilmesi için sanal sunucunun tamamen kapatılması gerekir. Bu da bir anlamda kesinti anlamına geliyor.

· Cluster fonksiyonel seviyesi Windows Server 2012 R2 olan Hyper-V cluster yapılarından Update-VmConfigurationVersion cmdlet bloklanmıştır. Dolayısıyla bu cmdlet kullanılabilmesi için cluster fonksiyonel seviyesinin Windows Server Technical Preview yükseltilmesi gerekir.

· Sanal sunucuların konfigürasyon versiyonunun yükseltilebilmesi sonrasında yeni konfigürasyon dosya formatlarını kullanıyoruz.

Yeni Nesil Sanal Sunucu Konfigürasyonu Dosya Formatı : Windows Server Technical Preview 2 Hyper-V ile beraber artık sanal sunucuların konfigürasyon dosyaları formatı da değişiyor. Yeni formatla artık sanal sanal sunucu konfigürasyon bilgilerinin yazılması ve okunması çok daha sağlam, güvenli, performanslı ve verimli bir yapıda gerçekleşecek şekilde tasarlanmış. Ve özellikle storage hataları ya da problemlerinde konfigürasyon dosyalarındaki bozulmalar da en aza indirgenecek şekilde düzenlenmiş. Yeni konfigürasyon dosyaları:

· .VMCX : Sanal sunucu konfigürasyon verilerini tutar.

· .VMRS : Çalışma zamanı durum bilgisi tutar.

.VMCX binary formatında bir dosyadır. Hem .VMCX hem de .VMRS doğrudan düzenlenemez ya da içeriklerinde değişiklik yapılması desteklenmez.

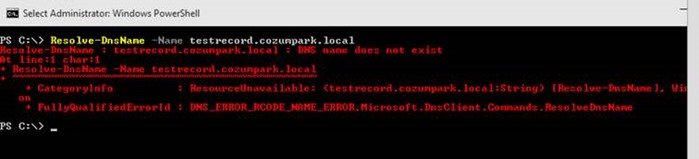

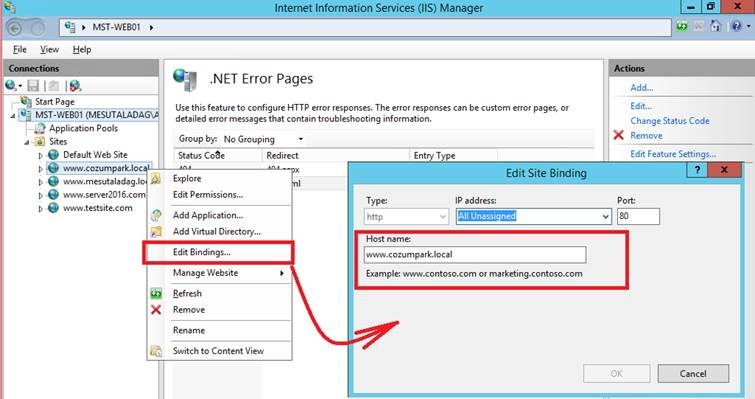

Yeni Nesil Snapshot Özelliği, Production Checkpoint : Windows Server Technical Preview 2 Hyper-V ile beraber artık sanal sunucular için iki farklı snapshot (checkpoint) geliyor: Standart CheckPoint ve Production Checkpoint. CheckPoint kavramı Hyper-V dünyasında snapshot teknik deyiminin karşılığı. Windows Server 2012 R2 Hyper-V ile beraber Snapshot kavramı System Center Virtual Machine Manager ürünündeki kullanımla da paralellik göstermesi açısından CheckPoint olarak isim değiştirdi. Kullanım amacı çalışır durumdaki bir sanal sunucunun disklerinin, CPU ve memory bilgisi, donanım konfigürasyonu, durum bilgisi ve verileri ile ilgili anlık yedeğini oluşturmaktır. Böylece gerçekleştireceğimiz bir aksiyon sonrası oluşabilecek olumsuz durumlarda alınan snapshot geri dönerek sağlıklı kopyayı etkinleştirmiş oluyoruz. Standart checkpoint bildiğimiz eski checkpoint operasyonu. Production checkpoint ise yeni bir özellik ve saved state teknolojisi yerine sanal sunucu üzerindeki VSS altyapısını kullanarak veri-tutarlı yedeklemeyi destekleyecek snapshot almayı sağlıyor.

![clip_image005 clip_image005]()

Bu yeni checkpoint sayesinde artık sanalda çalışan ve veritabanı yapısını sahip SQL Server, Exchange Server gibi veri-yoğun sanal sistemlerin snapshot alıp, ihtiyaç durumunda bu snapshotlara geri dönüldüğünde sadece uygulamanın değil verilerin de tutarlı bir biçimde geri yüklenmesi sağlanıyor. İhtiyaç durumunda göre Production checkpoint alınamamsı durumunda Standart checkpoint alınacak şekilde de yapılandırabiliyoruz(Fallback yeteneği).

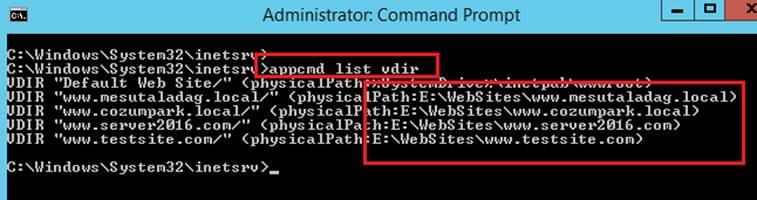

Hyper-V Manager Aracında Yenilikler : Windows Server Technical Preview 2 Hyper-V ile beraber Hyper-V yönetim konsolunda da yenilikler var:

· Uzaktaki bir Windows Server Technical Preview ya da Windows 10 Technical Preview Hyper-V host bağlanırken alternatif kullanıcı hesabı bilgileri desteği.

· Windows Server Technical Preview Hyper-V Manager ile artık eski versiyon Windows Server 2012, Windows Server 2012 R2, Windows 8 ya da Windows 8.1 Hyper-V sistemleri yönetebiliyoruz.

· Windows Server Technical Preview Hyper-V Manager Hyper-V hostlarla WS-MAN protokolü üzerinde haberleşiyor. WS-MAN protokolü ile CredSSP, Kerberos ve NTLM kimlik doğrulama methodlarını destekleniyor. Ayrıca WS-MAN protokolü 80 portu üzerinden erişim sağladığı için network katmanındaki operasyonları ve erişim standartları açısından da avantajlar sağlıyor.

Windows Update Üzerinden Integration Service Dağıtımı : Windows Server Technical Preview Hyper-V ile sanal sunucular için Integration Service paketleri artık Windows Update servisi üzerinden dağıtılıyor durumda. Böylece integration service ISO dosyasını kullanarak yükleme gereksinimi ortadan kalkmış oluyor. Özellikle servis sağlayıcıların (hoster) müşteri sistemleri (tenant) için Windows güncellemeleri dağıtımında artık sanal sunucu için integration service güncellemeleri de yapılmış durumda olacak. Windows Server Technical Preview artık eskiden kullanılan vmguest.iso dosyasını da içermiyor.

Kesintisiz NIC ve Memory Ekleme/Çıkarma : Windows Server Technical Preview 2 Hyper-V ile sanal sunucu çalışıyorken kesinti olmaksızın ağ kartı aygıtı eklenip, çıkartılabiliyor. Bu özellik sadece Generation 2 sanal sunucular için hem Windows hem de Linux tabanlı işletim sistemleri için destekleniyor. Yine sanal sunucu çalışıyorken kesinti olmaksızın memory ilave etme ya da azaltma operasyonları servis kesintisi olmadan yapılabiliyor. Dynamic Memory aktif edilmemiş durumda da bu özellik destekleniyor. Memory değerinde artırma ve azaltma durumu hem Generation 1 hem de Generation 2 sanal sunucular için destekleniyor.

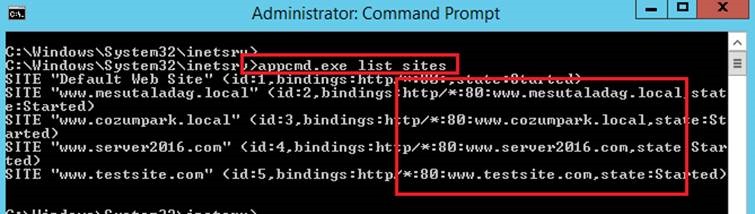

Linux Secure Boot : Windows Server Technical Preview 2 Hyper-V ile Linux işletim sisteminde çalışan Generation 2 sanal sunucular için secure boot desteği geliyor. Sanal sunucunun ilk açılışından önce Microsoft UEFI Certificate Authority kullanması için gerekli tanımlamayı yapmanız gerekiyor. Bu işlem için yine PowerShell komut satırında aşağıdaki komut icra ediyoruz:

![clip_image009 clip_image009]()

Connected Standby Uyumluluğu : Always On/Always Connected (AOAC) güç modelini destekleyen bilgisayarlar üzerinde Hyper-V rolü etkinleştirildiğinde artık Connected Standby güç durumu destekleniyor. Özellikle Surface aygıtlarında karşılaştığımız ve üzerinde Hyper-V rolü etkinleştirildiğinde devre dışı kalan Connected Standby güç durumu artık devre dışı kalmıyor J Eski Hyper-V versiyonlarında ise Hyper-V rolü etkinleştirildiğinde sadece Hibernate ve Fast Startup güç durumları destekleniyor, Connected Standby etkinliğini kaybediyordu. Bu durumda da Surface cihazımız bir PC gibi çalışıyor, kapağını kapattığınızda cihaz uyku moduna geçmiyordu.

Yeni Nesil Client İle Geliyor ?

Windows Server Technical Preview 2 sunucu işletim sisteminin istemci (client) işletim sistemi de Windows 10 Technical Preview. Dolayısıyla Windows Server Technical Preview özelliklerinin istemci tarafı ile ilgili olanları Windows 10 Technical Preview üzerinde de geliyor.

Yeni İşletim Sistemi Dağıtımı : Windows Server Nano

Windows Server vNext ile yeni bir işletim sistemi kurulum seçeneği geliyor : Windows Server Nano. Şu an için Windows Server Technical Preview 2 sürümü üzerinde henüz bu seçenek yok. Bundan bir sonraki çıkacak sürümde gelmesini bekliyoruz. Windows Server Nano, Windows Server işletim sisteminin 64-bit mimaride çalışan, komut satırı tabanlı bir dağıtımı. Windows Server 2012 R2 ya da Windows Server 2012 R2 Core’dan farkı konsol arayüzünün olmadığı, mikroservisler için tasarlanmış yeni bir dağıtım. Server Core sürüme göre daha da küçültülmüş bir sürüm. Windows Server 2012 R2 Core sürümü için kapladığı alan 4 GB iken, Windows Server Nano için bu değer 0.4 GB boyutunda.

Windows Server ve Windows Server Nano karşılaştırıldığında elde edilen sonuçlar:

· Yüzde 93 daha küçük VHD boyutu

· Yüzde 92 daha az kritik güncelleme gereksinimi

· Yüzde 80 daha az yeniden başlatma gereksinimi

Bu kazanımlar aşağıdaki aksiyonlarla sağlanmış durumda:

· Grafik arayüzü kaldırılmış

· 32-bit desteği (WOW64) kaldırılmış

· MSI ve Server Core bileşenlerinden bazıları kaldırılmış

· Yerel oturum açma desteği yok

![clip_image010 clip_image010]()

· Uzak masaüstü oturum açma desteği yok

· Yönetim tamamen uzaktan özel olarak tasarlanmış web-tabanlı yönetim konsolu, Server Manager konsolu, PowerShell ya da WMI ile sağlanıyor.

· Sonradan isteğe bağlı Windows Rol ya da feature eklenebiliyor. Fakat bu rol ya da feature’lara ait binary’ler işletim sistemi üzerinde mevcut değil.

![clip_image012 clip_image012]()

· Büyük oranda yönetim, kontrol ve izleme için PowerShell Desired State Configuration bileşeni kullanılıyor.

![clip_image013 clip_image013]()

Nano Server ihtiyacı özellikle uzun yılların birikimi, müşteri talepleri ve bulut teknolojilerinin geldiği nokta ile ön görülen yol haritası da göz önünde bulundurularak aşağıdaki ihtiyaçlara cevap verecek şekilde geliştiriliyor:

· Mümkün olan en minimum seviyede yama ve yeniden başlatma ihtiyacı

· İşletim sistemi imajlarında çok daha küçük boyutlar

· İşletim sistemi hazırlanması ve provizyonlama sürecinde mümkün olan en az kaynak kullanımı (özellikle bulut mimarisine hizmet veren sunucular için)

· Windows Server sürücü desteği Nano server için de geliyor.

· İşletim sistemi provizyonlama süresinin daha da azaltılması

· Sunucu rolleri ve isteğe bağlı feature’ların Nano Server dışına çıkartılması

· Yerel yönetim araçları yerine web tabanlı grafiksel yönetim araçları (Azure Portal benzeri)

![clip_image015 clip_image015]()

· Nano Server üzerinde gelen rol ve feature’lar : Hyper-V, Clustering, Storage rolleri, Core CLR, ASP.NET vNext, PaaSv2 ve Container’lar.

· Nano server üzerinde yerleşik olarak Antimalware koruması geliyor.

Windows Nano Server gelecek kuşak bulut altyapı ve uygulamalarının üzerine inşa edileceği önemli bir sürüm. Güçlü altyapısı ile hem modern bulut altyapılarını güçlendirecek özellikleri barındırması hem de bulut tabanlı uygulamalar için optimize edilmiş olması Windows Nano Server’ı öne çıkaran yenilikler.

Windows Server 2012 ve sonrasında Windows Server Core ve Windows Server GUI modları arasında dönüşüm ya da geçiş feature ekleme ya da kaldırma ile mümkün olabiliyordu. Fakat aynı durumunda Nano Server için olmayacak gözüküyor. Ayrıca Nano Server, Core Edition ya da GUI sürümler gibi tüm rolleri desteklemiyor olacak.

Windows Server Antimalware Koruması

Windows Server Technical Preview 2 sürümü Windows Server Antimalware koruması yüklü ve aktif çalışır durumda geliyor. Windows Server Antimalware sayesinde sunucumuzun bilinen kötü amaçlı yazılımlara karşı aktif bir koruma sağlanmış olacak. Antimalware ile ilgili güncellemeler Windows Update üzerinden sürekli güncelleniyor olacak. İlk kurulumda Windows Server Antimalware için yönetim arayüzü kurulmuyor. Grafiksel aracı kurmadan WMI, PowerShell ya da Group Policy üzerinden yönetimi gerçekleştirebilirsiniz.

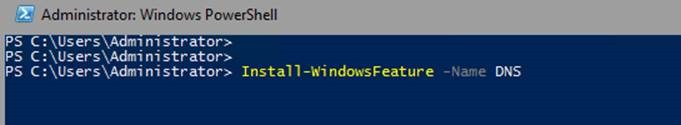

İsteğe bağlı olarak Server Manager yönetim aracından Add Roles and Features Wizard, ya da PowerShell komut satırından Install-WindowsFeature cmdlet ile Windows Server Antimalware grafiksel aracının kurulumunu gerçekleştirebilirsiniz.

![clip_image017 clip_image017]()

PowerShell İle Neler Geliyor?

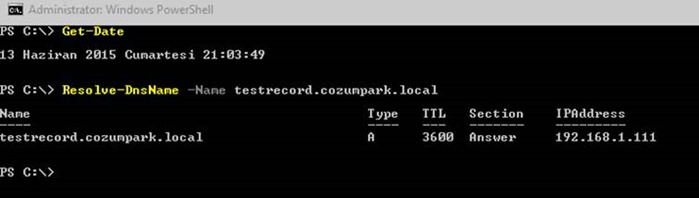

Windows Server Technical Preview 2 sürümü ile şu an için PowerShell 5.0 sürümü geliyor. Windows PowerShell 5.0 ile Windows-tabanlı ortamların daha kolay ve daha kapsamlı yönetimi ve kontrol edilmesine yönelik önemli yenilikleri içeriyor.

Windows PowerShell 5.0 geriye-dönük uyumluluk desteği ile PowerShell 2.0, PowerShell 3.0 ve PowerShell 4.0 ile geliştirilmiş cmdlet, script, eklenti, fonksiyon vb. yapıları da herhangi bir değişikliğe gerek kalmadan destekliyor.

![clip_image018 clip_image018]()

Windows PowerShell 5.0 şu an için hem Windows Server Technical Preview 2 sürümü ile hem de Windows 10 Technical Preview client ile kurulu olarak geliyor. Windows Server 2012 R2 ya da Windows 8.1 üzerinde kullandığınız PowerShell versiyonunu PowerShell 5.0 yükseltmek için Windows Management Framework 5.0 Preview paketini indirebilirsiniz.

Windows PowerShell 5.0 İle gelen yenilikleri maddeler halinde sıralayacak olursak:

· $PSVersionTable.PSVersion değeri 5.0 olarak güncellendi.

· Class kullanım desteği

· PowerShell CLI’da komut yazımına göre otomatik renklendirme desteği

· Etiketleme (Tagging) Destekli Write-Information Cmdlet

· ConvertFrom-String Cmdlet

· Dosya ve klasörlerin arşivlenmesi için Microsoft.PowerShell.Archive modülü

· Yazılım paket yönetimi için PackageManagement (OneGet) modülü

· Modül Arşive Deposu İçin PowerShellGet Modülü ve Register-PSRepository Cmdlet

· Hidden Anahtar Sözcüğü

· Get-Command cmdlet Çıktısında Version Özelliği

· New-Item, Remove-Item, ve Get-ChildItem İçin SymbolicLink Item Tipi

· Get-ChildItem cmdlet için –Depth parametre desteği

· Copy-Item cmdlet ile komut satırı tabanlı Server Core ve Windows Nano Server’ı da destekleyecek Windows PowerShell oturumları arası dosya ve klasör kopyalama

· Windows PowerShell ISE için Transcript Desteği

· Detaylı PowerShell Script İzleme ve Analiz yeteneği

· Mesaj Kriptolama Cmdlet Desteği (Get-CmsMessage, Protect-CmsMessage, ve Unprotect-CmsMessage)

· Microsoft.PowerShell.Utility modülünde yeni cmdletler (Get-Runspace, Debug-Runspace, Get-RunspaceDebug, Enable-RunspaceDebug, ve Disable-RunspaceDebug)

· Format-Hex cmdlet İle hexadecimal biçimde görüntüleme

· Get-Clipboard ve Set-Clipboard cmdletler ile Windows PowerShell oturumları arası pano işlemleri

· Microsoft.PowerShell.Management modülünde Clear-RecycleBin Cmdlet eklentisi

· Script çalışmaları için New-TemporaryFileİle geçici dosya oluşturma desteği

· Out-File, Add-Content, ve Set-Content cmdletler için –NoNewline parametre desteği

· New-Guid cmdlet

· Windows PowerShell Scriptlerinde Debug İçin Enter-PSHostProcess ve Exit-PSHostProcess cmdlet desteği

· Wait-Debugger cmdlet ile Scriptlerde bekletme yeteneği

· PowerShell Workflow debugger için komut tamamlama ya da tab ile tamamlama desteği

· PowerShell Job’larında debug işlemleri için Debug-Job cmdlet

· PowerShell Job’ları için AtBreakpoint Durumu

· Test-ModuleManifest cmdlet İle modül versiyon doğrulama desteği

· NetworkSwitch modülü ile Windows Server logo-sertifikalı switch ve VLAN yönetimi

· Import-Module ve Remove-Module cmdlet için FullyQualifiedName parametre desteği ile aynı modülün çoklu versiyonlarını saklama ve çağırabilme desteği

· Save-Help, Update-Help, Import-PSSession, Export-PSSession, ve Get-Command cmletler için FullyQualifiedName parametre desteği ile aynı modülün çoklu versiyonlarını kullanabilme desteği

Yukarıda sıraladığımız Windows PowerShell temel yapısındaki yeniliklere ilave olarak PowerShell Desired State Configuration (DSC) modülünde de önemli yenilikler geliyor. Bunları da genel olarak sıralayacak olursak :

· PowerShell ile Class kullanım desteği sayesindeWindows PowerShell Desired State Configuration (DSC) kaynaklarının class ile kullanım desteği. Import-DscResource cmdlet ile ilgili modül içerisinde DscResource özniteliklerini çağırabilme desteği.

· PSDesiredStateConfiguration modülü içerisindeki aşağıdaki cmdletlere ThrottleLimit parametre desteği eklendi. Bu sayede istenilen cmdletin aynı anda paralel olarak kaç sunucu ya da aygıtta o işi yapacağı belirleniyor olacak.

o Get-DscConfiguration

o Get-DscConfigurationStatus

o Get-DscLocalConfigurationManager

o Restore-DscConfiguration

o Test-DscConfiguration

o Compare-DscConfiguration

o Publish-DscConfiguration

o Set-DscLocalConfigurationManager

o Start-DscConfiguration

o Update-DscConfiguration

· Merkezi DSC hata raporlama desteği ile hatalar sadece EventLog içerisine değil aynı zamanda merkezi bir konuma da gönderilerek sonradan analiz için kullanılabiliyor olacak.

· Windows PowerShell ISE içerisinde Configuration ve Node blokları altında DSC kaynaklarının tanımlanmasına ilişkin yenilikler

· Node blok içerisinde PSDscRunAsCredential ile istenilen kimlik bilgileri ile çalıştırma desteği

· Configuration deyimi için 32-bit desteği

· WaitForAll, WaitForAny, ve WaitForSome ile DSC konfigürasyonlarının çapraz sistemler arası senkronizasyonu

· Delegasyon güvenliğinde Just Enough Administration (JEA)

· PSDesiredStateConfiguration modülüne eklenen yeni cmdletler

o Get-DscConfigurationStatus

o Compare-DscConfiguration

o Publish-DscConfiguration

o Test-DscConfiguration

o Update-DscConfiguration

Windows Server Technical Preview 2 sürümü ile Windows PowerShell 5.0 Integrated Scripting Environment (ISE) konsolunda da bazı yenilikler geliyor:

· Uzaktaki sunucularda kayıtlı PowerShell script ya da dosyalarınn PowerShell ISE içerisinden düzenlenebilme desteği geliyor. Bu sayede üzerinde PowerShell ISE kurulu olmayan Server Core ya da Nano Server gibi sürümlerin üzerinde bulunan scriptlerinin uzaktan değiştirilebilmesi ve geliştirilebilmesi. Bu tip kullanım durumlarında PSEdit aracını kullanıyorak ilgili dosyanın yolunu tanımlıyoruz.

· PowerShell ISE içerisinde Start-Transcript cmdlet desteği

· Break All (Ctrl+B) menü komutu ile yerel ya da uzakta çalıştırılan tüm scriptlerin durdurulması

Ağ Hizmetlerinde Neler Geliyor?

Windows Server Technical Preview 2 sürümü ile ağ hizmetlerinde gelen yenilikler:

· DHCP Scope’lar üzerinde NAP desteği kalkıyor.

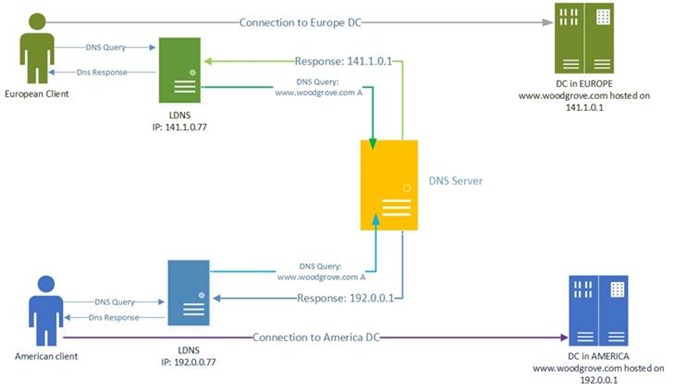

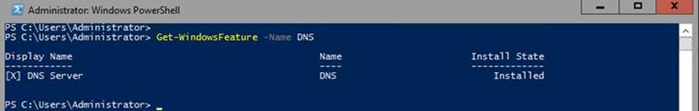

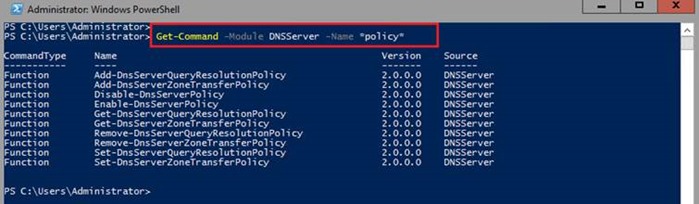

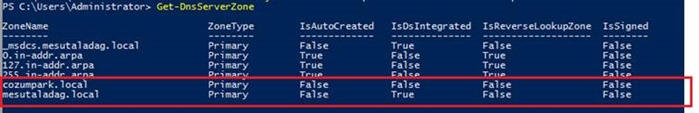

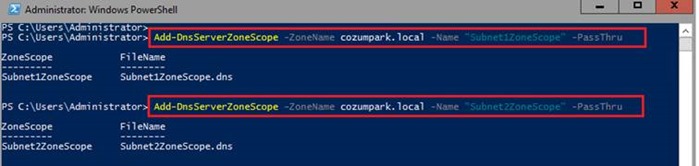

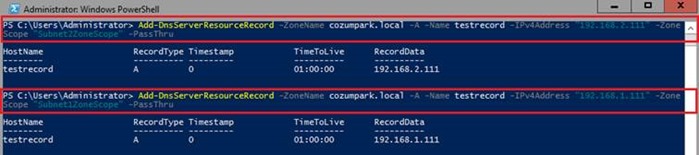

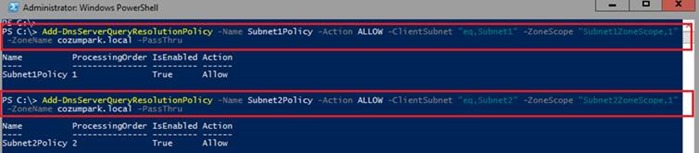

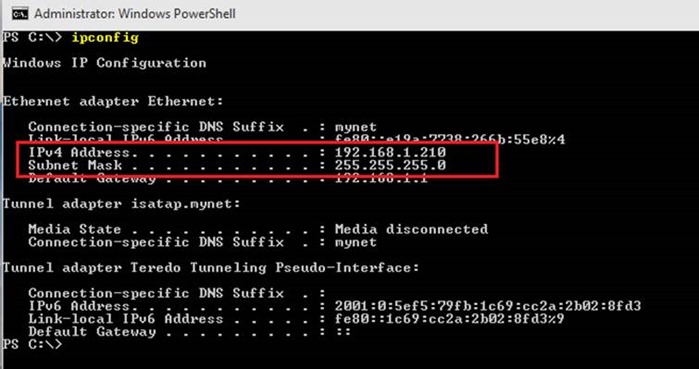

· DNS Sunucularda DNS Politikaları geliyor. Bu sayede DNS sunucunun DNS sorgularına cevap verme davranışı istemcinin konum, zaman vb. parametrelere göre belirlenerek değişkenlik gösterebilecek.

· DNS Politikalarında konum-duyarlı DNS, trafik yönetimi, yük dengeleme, split-brain DNS vb. senaryolar uygulanabilecek.

· PowerShell içerisinde DNS yönetimine yönelik yeni cmdletler

· Windows Server Gateway rolünde Generic Routing Encapsulation (GRE) tunnelözelliği geliyor. GRE ile müşteri ağı ile dış ağlar arasında tek bir gateway kullanılarak erişim sağlanabiliyor. Bu özellik System Center VMM üzerinden de yönetilebiliyor.

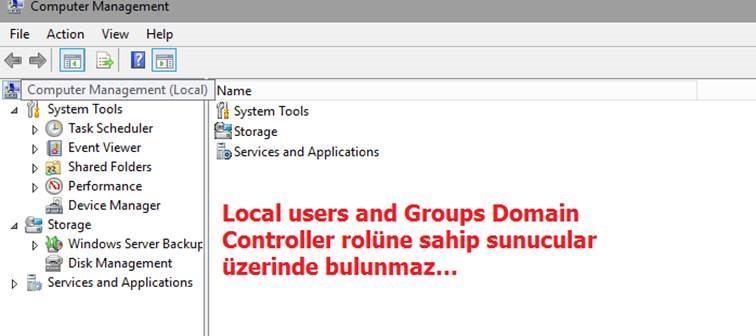

Microsoft’un yeni nesil işletim sistemi olacak olan Windows Server vNext geliştirme sürecinde “Windows Server Technical Preview 2” sürümü ile gelen yenilikleri makale serimizin bu ikinci bölümünde sizlerle paylaşmaya devam ettik. Windows Server 2016 çıkışı için henüz çok erken olsa da sizlerle şimdilik görünen yenilikleri paylaşmaya devam ediyoruz. Ürün şu an için geliştirme aşamasında olduğundan dolayı anlattığımız özelliklerde ya da arayüzlerde ilerki sürümlerde farklılıklar ya da özelliklerin kaldırılması, eklenmesi gerçekleşebilir. Biz de zaman içerisinde çıkacak yeni sürümlerdeki yenilikleri paylaşmaya çalışacağız. Windows Server Technical Preview 2 yeniliklerini incelemeye devam edeceğiz. Bir sonraki makalemizde görüşmek üzere esenkalın.

![]()